Guia de Instalação do Greenbone OpenVAS: Um Scanner de Vulnerabilidades Poderoso

Greenbone OpenVAS é um scanner de vulnerabilidade completo. Seus recursos incluem testes não autenticados e autenticados, vários protocolos industriais e de alto nível da Internet, ajuste de desempenho para varreduras em larga escala e uma poderosa linguagem de programação interna para implementar qualquer tipo de teste de vulnerabilidade.

O scanner obtém os testes para detectar vulnerabilidades de um feed que possui um longo histórico e atualizações diárias.

O OpenVAS foi desenvolvido e impulsionado pela empresa Greenbone desde 2006. Como parte da família de produtos de gerenciamento de vulnerabilidade comercial Greenbone Enterprise Appliance, o scanner forma o Greenbone Community Edition junto com outros módulos de código aberto (Open Source).

Leia mais sobre a história do OpenVAS aqui.

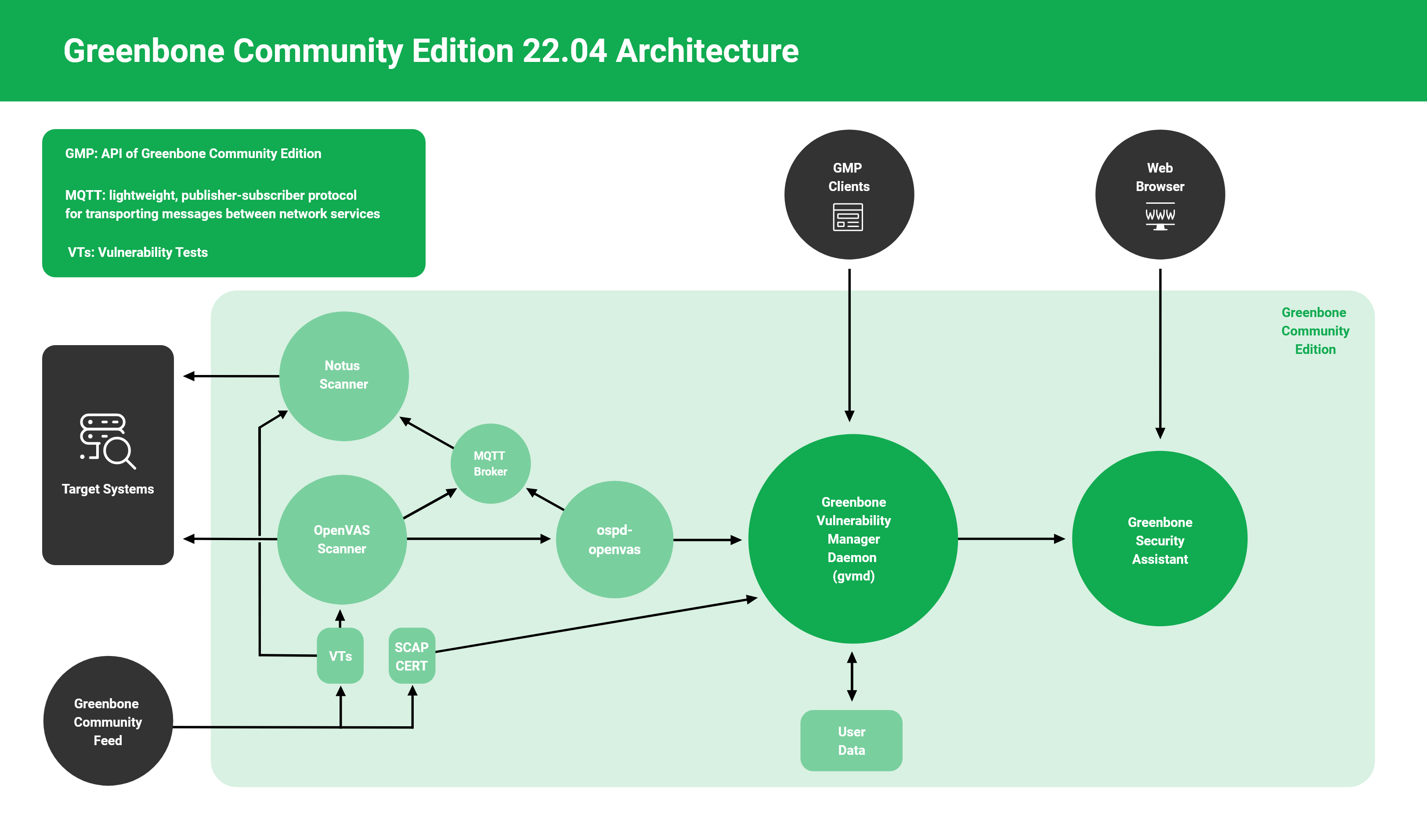

A figura a seguir mostra uma visão geral da arquitetura da versão 22.4.

A arquitetura do Greenbone Community Edition é agrupada em três partes principais:

– Aplicativos de scanner executáveis que executam testes de vulnerabilidade (VT) em sistemas de destino

– Daemon do gerenciador de vulnerabilidade Greenbone (gvmd)

– Greenbone Security Assistant (GSA) com o Greenbone Security Assistant Daemon (gsad)

Distribuição Utilizada

Debian 12 bookworm (Instalação Limpa)

Requisitos de hardware

Mínimo

– 2 CPU

– 4 GB Memória

– 20 GB de disco livres

Recomendado:

– 4 CPU

– 8 GB Memória

– 60 GB de disco livres

Instalação

Irei fazer a instalação através de containes pois ser mais pratico e fácil, mas se você quiser compilar e instala-lo siga esses passos.

Vamos a instalação dos pacotes necessários:

# apt install curl docker.io python3 python3-pip docker-compose # mkdir -p /usr/local/lib/docker/cli-plugins # curl -SL https://github.com/docker/compose/releases/download/v2.40.0/docker-compose-linux-x86_64 \ -o /usr/local/lib/docker/cli-plugins/docker-compose

Vamos adicionar o docker ao grupo root.

# usermod -aG docker root

Crie um diretório onde iremos criar a composição do docker, em seguinta entre no diretório.

# mkdir -p /opt/greenbone-community-container # cd /opt/greenbone-community-container

Baixe o arquivo de composição do docker.

# curl -f -L \ https://greenbone.github.io/docs/latest/_static/docker-compose.yml \ -o docker-compose.yml

Puxe os contêiners.

# docker-compose -f \ /opt/greenbone-community-container/docker-compose.yml \ -p greenbone-community-edition pull

Inicie os contêiner.

# docker-compose -f \ /opt/greenbone-community-container/docker-compose.yml \ -p greenbone-community-edition up -d

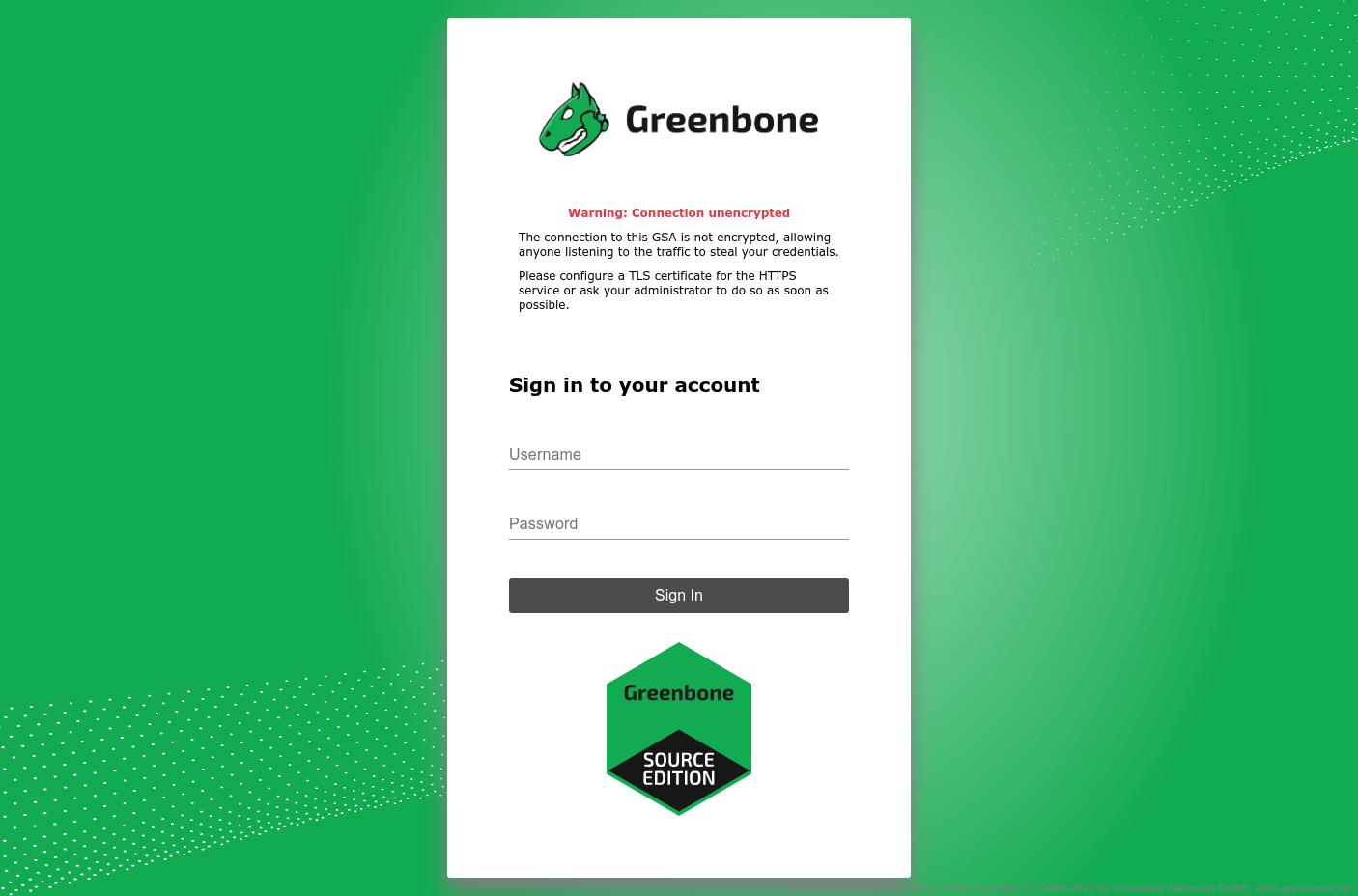

Acesse em seu navegador com usuário e senha admin.

http://IP_SERVIDOR:9392

Se achar melhor pode fazer um proxyutilizando o Nginx para acessar via domínio (Http/Http)

# apt install nginx # sed -i 's/# server_tokens/server_tokens/' /etc/nginx/nginx.conf # vim /etc/nginx/sites-available/greenbone.conf

Ajuste

server {

listen 80;

listen [::]:80;

server_name greenbone.remontti.com.br;

# Descomente para restringir o acesso apenas aos IPs Listados

# allow 127.0.0.1;

# allow ::1;

# allow 192.168.0.0/16;

# allow 2801:db8::/32;

# deny all;

# error_page 403 http://www.remontti.com.br;

location / {

proxy_pass http://localhost:9392;

proxy_set_header Host $host;

}

}

Crie o link para sites-enabled, e reinicie o serviços.

# ln -s /etc/nginx/sites-available/greenbone.conf /etc/nginx/sites-enabled/ # systemctl restart nginx

Agora você pode acessar via Domínio (removendo a criação de um firewall com nftables)

Primeiros passos

A ferramenta tem uma ótima documentação, basta acessar aqui. Mas vou deixar aqui uns passo básicos para você realizar ao menos um primeiro scan.

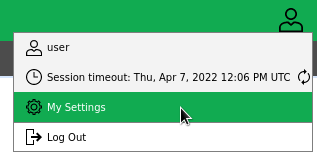

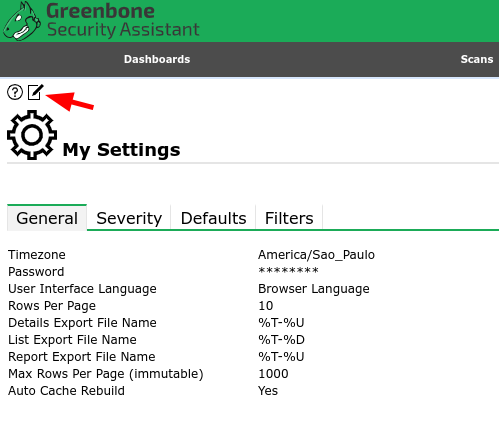

Alterando as configurações do usuário (provavelmente vai querer trocar a senha admin)

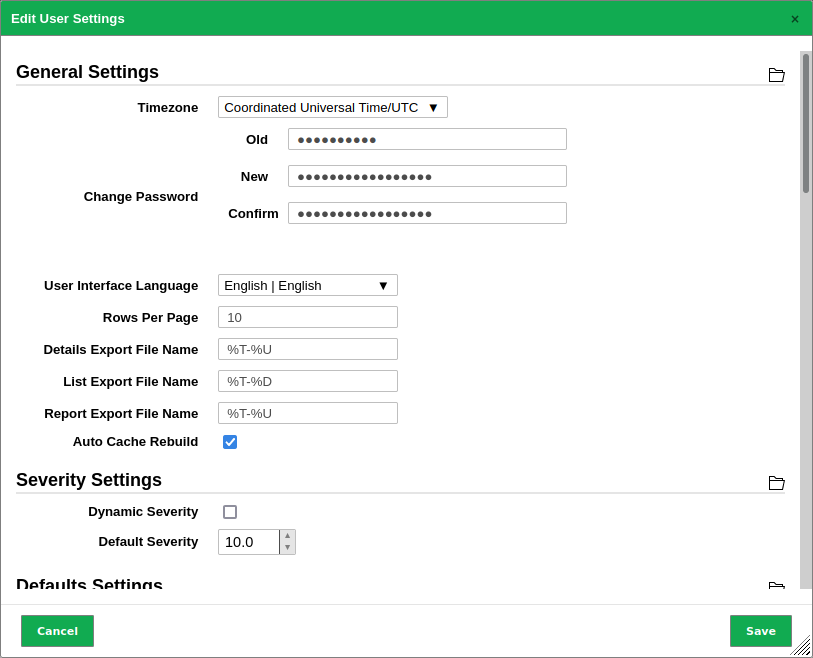

Administration >> Feed Status

Em todo lugar você irá encontrar esse (?) que irá te jogar direto para a explicação na documentação.

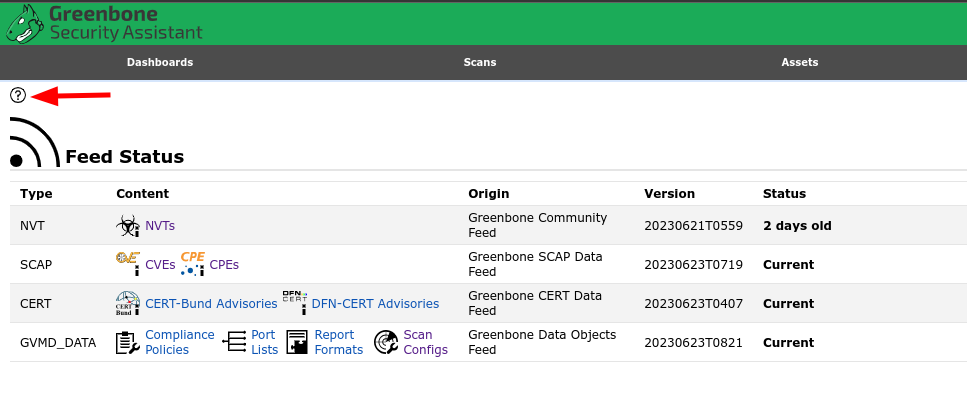

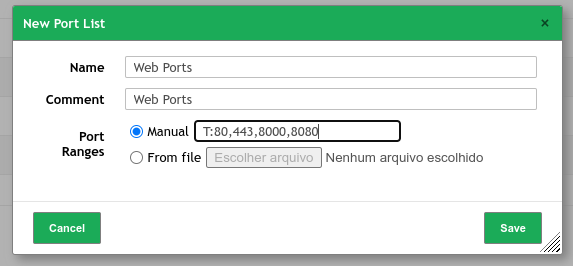

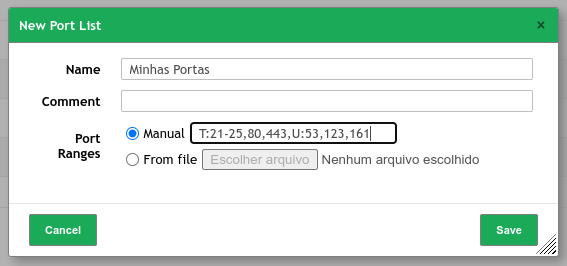

Configuration >> Portlists

Você ira encontrar já 3 padrões exemplo o All IANA assigned TCP and UDP, que contem um total de 11.318 portas sendo 5.836/TCP e 5482/UDP.

Para criar clique no ícone de “New Port List”

Exemplo:

Outro exemplo de TCP e UDP:

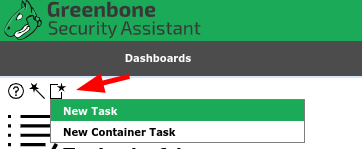

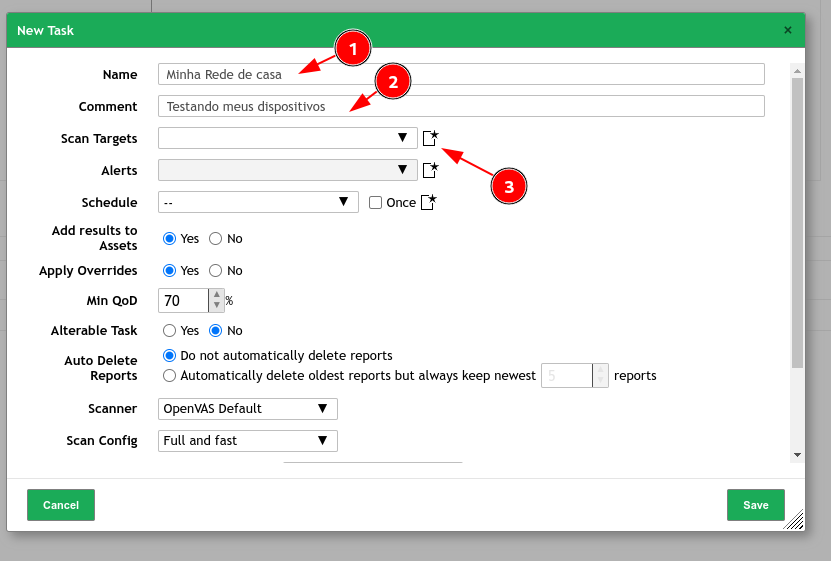

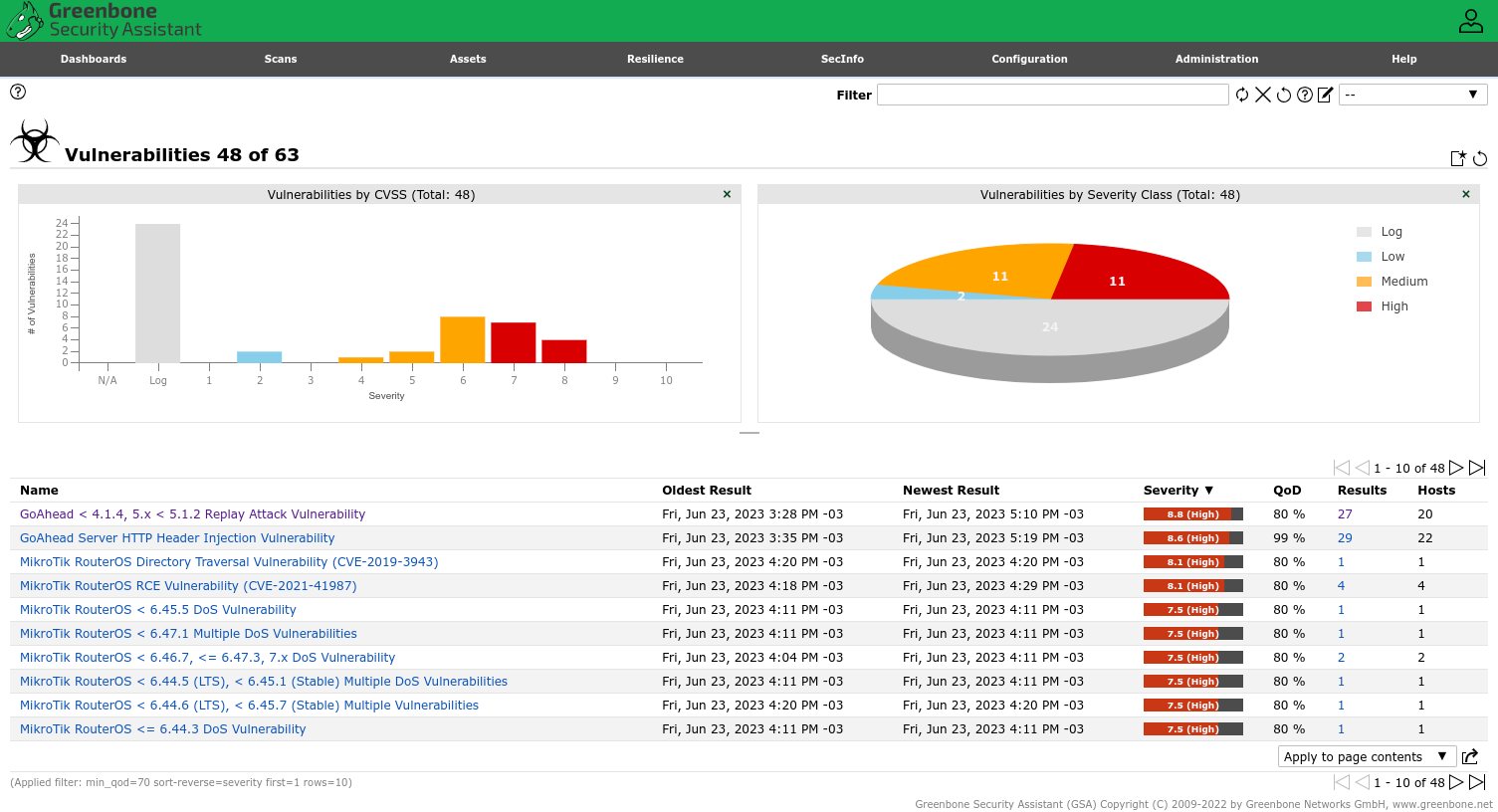

Para iniciar um scan, menu: Scans >> Tasks, em seguida New Task

Defina um nome (pelo menos)

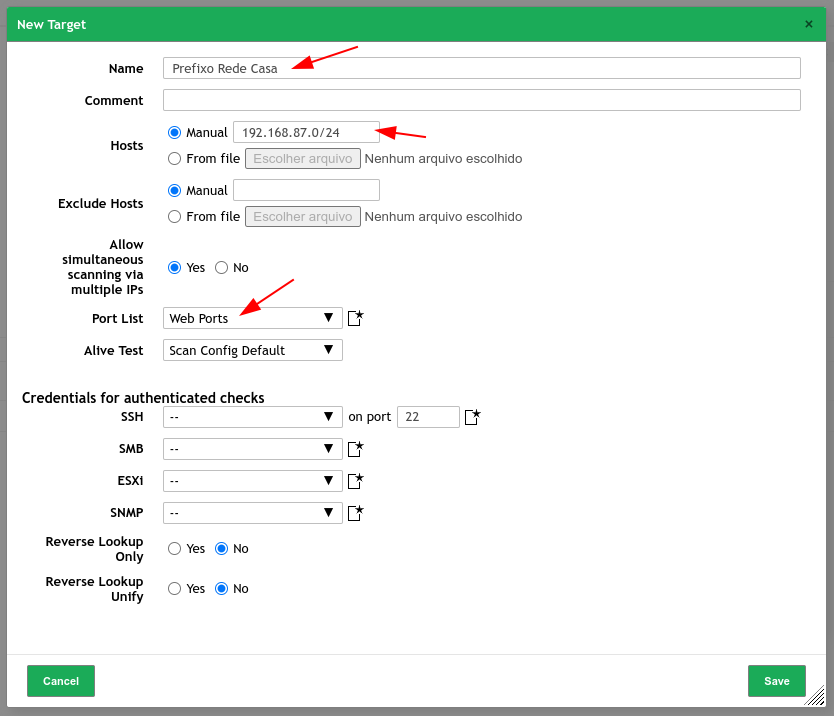

Vamos informar nossos hosts (Prefixos) e informar qual portas vamos varrer, clique em save.

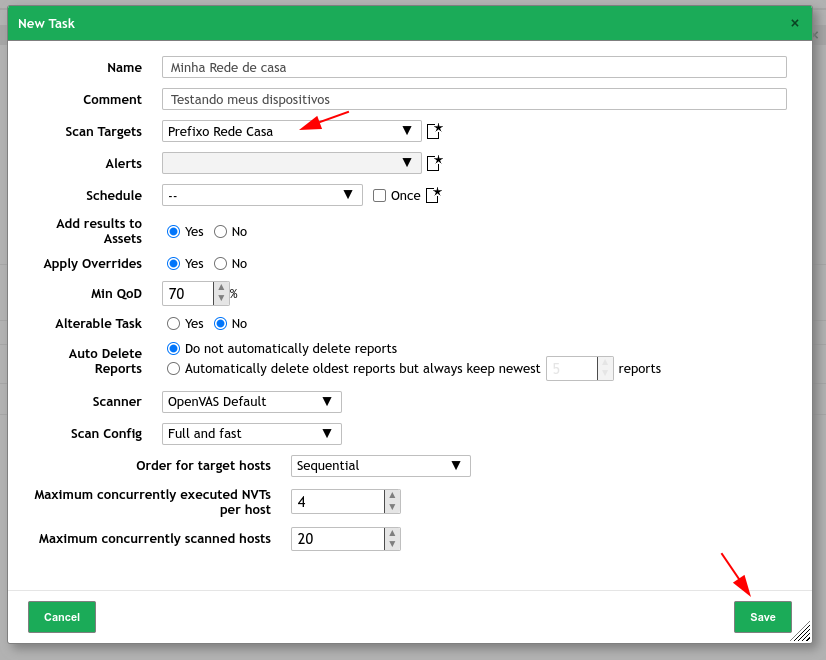

Voltamos par atela anterior, é so clicar em save. Poré perceba que temos varias outras possibilidades.

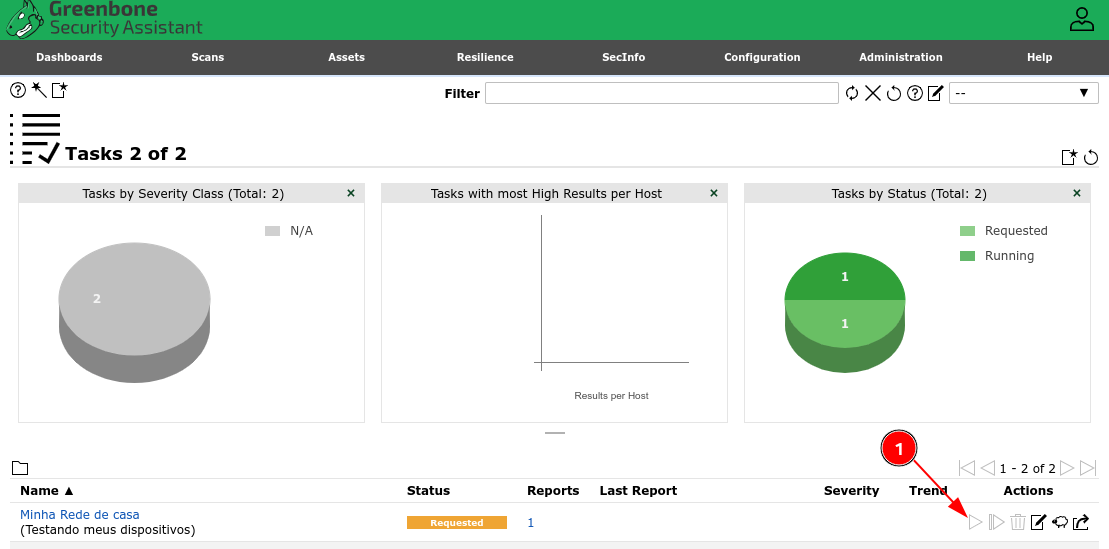

Agora de um start e aguarde!

Agora é só “chorrar”…

Vou deixar um vídeo do Raphael explicando como utilizar também a ferramenta.

Gostou e quer me ajudar manter o blog? 🙂

Se quiser fazer uma doação para o café ficarei muito feliz pelo seu reconhecimento!

Se não puder doar pode deixar seu agradecimento nos comentário também ficarei feliz em saber que ajudei. Se tiver qualquer pergunta deixe-a também. Se preferir entrar em Contato clique aqui.

Abraço!

Você é o cara :).

Parabéns pelo post, fiquei com uma duvida, esse tutorial vc fez com base em uma maquina física, ou virtual? Estou tentando instalar num debian 12 no proxmox quer seja VM ou CT, não obtive sucesso na instalação. 😀 Se não for pedir muito poderia verificar se funciona e dar uma direção de como executar?

Boa tarde, alguém sabe me dizer como eu mudo a entrada do openvas e coloca a logo de uma Empresa e os textos para portugûes ?

Boa tarde! Fiz todo passo a passo e quando abre a interface grafica do openvas

dentro de Administration >> Feed Status os types SCAP, CERT e GVMD_DATA ficam apenas com a informação “Update in progress…”

Saberiam informar como resolver esse problema?

Estou com esse mesmo problema, vc conseguiu resolver?

Estou com o mesmo problema, alguém conseguiu?

Estou com o mesmo problema. Alguém conseguiu resolver?

Podem me informar se consigo usar o greenbone para testar aplicações web com login e senha, tenho

Conseguiu fazer funcionar com o Https? Poderia rolar um tutorial sobre

Parabéns pelo tutorial, sensacional!!!

Tenho a mesmo dúvida do Roberto Lopes. erro no SCAP e com isso o scan configs fica vazio.

Preciso de uma ajuda. Segui todo o tutorial, porem este aparecendo o erro “The SCAP database is required”

Alguém sabe como corrigir

tragam um oscar para esse homem

Top de mais.

Maravilhoso, faz tempo q tento rodar esse openvas e me deparo com erro, muito obrigado mesmo, vou fazer hoje, parabéns pelo tuto e tmj.

Excelente Tutorial. como sempre é!

Esse homem e uma máquina de tutorial