Proteja-se de ataques DoS/DDoS mitigando com FastNetMon e anuncie os prefixos atacados (blackholes) para sua operadora, usando Mikrotik :-)

Existe um tutorial mais atualizado acesse:

Fortalecendo a Resiliência da Rede: Detecção de Ataques DDoS com FastNetMon, FRRouting, Grafana e Implementação em Debian 12 com Huawei & RouterOS

👆 👆 👆 👆 👆 👆 👆 👆 👆 👆 👆

# # # # # # # #

Neste tutorial vamos aprender como identificar os ataques Dos/DDoS e anunciar os prefixo atacados (ou atacantes) de seu AS em envia-los para uma blackhole, e repassar os mesmo para sua operadora. (Acordo)

Vamos utilizar o FastNetMon que é um analisador de carga DoS/DDoS de alto desempenho, construído sobre vários mecanismos de captura de pacotes (NetFlow, IPFIX, sFlow, AF_PACKET, SnabbSwitch, netmap, PF_RING, PCAP).

Farei a instalação do FastNetMon no Debian 10 (Instalação Limpa)

Você irá precisar configurar o envido dos Flows em seu roteador de bora. Vou deixar aqui um exemplo de como configurar com o routerOS/Mikrotik.

Cenário Ex.:

AS – 15169

172.31.31.1/30 – RouterOS/Mikrotik

172.31.31.2/30 – Servidor FastNetMon

Ative o envido dos flows em seu routerOS/Mikrotik, selecionando as interfaces de entrada (WAN) ex suas operadoras, PTTs (No exemplo sfp1,VLAN.1234-PTT) observe que não irei usar a porta padrão 2055 e sim 62055.

/ip traffic-flow set active-flow-timeout=1m cache-entries=4k enabled=yes interfaces="sfp1,VLAN.1234-PTT" /ip traffic-flow target add dst-address=172.31.31.2 port=62055

Instalação FastNetMon

Antes de iniciar a instalação do seu do seu servidor em nosso exemplo estou usando o IP 172.31.31.2/30, porém eu NUCA recomendaria você fazer NAT em seu roteador de borda ainda mais ele sendo um Mikrotik, a performasse estaria comprometida, quem tem NAT estude de uma pesquisada sobrem IPv4 Fast Path, IPv4 Fasttrack, Connection Tracking. Quando você compreender esses “caras” e aplicar dentro de sua rede, vai descobrir que o mikrotik não é tão ruim quanto falam por ai kkkkk. (Quem sabe um dia escrevo algo sobre), mas voltando… Porque utilizar o IP 172.31.31.2 então? Primeiramente por que ele não é acessível pelo mundo, logo não pode ser atacado, mas por outro lado se ele não tiver internet você não poderá por exemplo configurar para receber uma notificação (que neste tutorial vou explicar como fazer para enviar alertas no telegram) então como proceder, se você manja já deve ter pensado em uma solução. No meu caso eu sempre divido a a rede, o que é borda é borda, nunca ligo um servidor nela! O ideal é termos um router apenas para os servidores, ou então ligado quem sabe no concentrador de NAT, então nesse caso você pode fazer uma NAT para seu servidor, na pior das hipóteses use um ip válido. Você pode também fechar uma sessão multihop. Bom de seus pulos, ai já é engenharia de redes! 😛

O pacote do fastnetmon já se encontra no repositório do debian, juntamente algumas pacotes extras que vamos utilizar em seguida.

# apt install fastnetmon zip curl wget python-pip socat -y

Adicione todos os prefixos de se AS, são esses os IPs que ele fará analise.

# vim /etc/networks_list

Exemplo

216.58.192.0/22 2800:3f0::/32

Ajustes as configurações

# vim /etc/fastnetmon.conf

Exlplicarei nos comentários

# Quantos pacotes serão coletados do tráfego de ataque # Aumentamos para ter um log com mais informações ban_details_records_count = 1000 # Defina por quanto tempo você irá ficar anunciando seu IP atacado a blackhole ban_time = 600 # Ative o rastreamento de conexão enable_connection_tracking = on # Ativaremos a detecção de ataques, por pacotes por/s, por limite de banda e pro flows. ban_for_pps = on ban_for_bandwidth = on ban_for_flows = on # Limites de pacotes threshold_pps = 20000 # Limite de banda (Pode pegar como base o cliente/ plano com mair trafego # cuidado com ips de cgnat, eles terão bem mais consumo. threshold_mbps = 1000 # Limite por flows threshold_flows = 3500 # Você pode desativar o sflow (Já que com RouterOS não vamos utiliza-lo) sflow = off # Ative o netflow netflow = on # Ative o exabgp (É com ele que vamos fechamos nosso per com a borda) exabgp = on # Defina para 60 o mesmo tempo setado la no Router (active-flow-timeout=1m) average_calculation_time = 60 # Altere a porta para mesma que configuramos no Router netflow_port = 62055 # Informe o IP da sua interface do servidor exabgp_next_hop = 172.31.31.2 # Script que será executado sempre quer um banir/desbanir notify_script_path = /usr/local/bin/notify_about_attack.sh

O fastnetmon sempre que identificar um ataque irá executar notify_script_path, identificando o IP da sua rede que está sofrendo (incoming) o ataque ou que está cometendo (outgoing) o ataque. Ele NÃO irá identificar os IPs de origem. Em um futuro quando tivermos mais testes elaborados eu juntamente com o Gabriel Vargas Padilha estamos estudando os logs e através desses com um script (python) analisarmos a fundo vamos armazena-los em uma base de dados bem como identificar (porem no momento ainda tem falsos positivos), mas a ideia e saber a origem e através de um outro script notificar os IPs de origens enviando os logs para o dono do IP para que ele tome suas providencias, e por que não anunciar também nas blackholes.

Criaremos então nosso arquivo chamado pelo opção “notify_script_path”, mas antes vamos criar um script para enviar notificações (mensagens) e arquivos pelo Telegram. Vai ser necessário criar um bot do telegram para o uso do mesmo. Se você não sabe como criar um Bot para telegram veja como fazer o mesmo no início do tutorial que já postei de como enviar alertas pelo zabbix, Zabbix 4.2 enviando alertas no Telegram via Bot (Debian 10), lá no ínico do tutorial explica como criar o bot, pegar o token e como descobrir o ID de um usuário ou grupo.

# cd /tmp/ # wget https://github.com/remontti/TelegramCMD/archive/master.zip # unzip /tmp/master.zip # chmod a+x /tmp/TelegramCMD-master/telegram # mv /tmp/TelegramCMD-master/telegram* /usr/local/bin/

Não esqueça de alterar o TOKEN para o do seu bot.

# vim /usr/local/bin/telegram.conf/token.conf

###################################### # Telegram bot # # Create a new bot with @BotFather # # get TOKEN # ###################################### TOKEN="000000000:FFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFF"

Como usar? É importante você saber que o IDs de grupos tem um “-” no inicio do ID, já usuários direto não.

Uso: telegram [Opções]

-m: Para enviar uma mensagem

ex: telegram -m "ID Chat" "Meu assunto" "Minha mensagem..."

ex: telegram -m "-123456789" "Notificação" "Mensagem para um grupo ID"

ex: telegram -m "123456789" "Notificação" "Mensagem para direta/privado"

-f: Para enviar um arquivo

ex: telegram -f "ID Chat" "/diretorio/arquivo" "nome do arquivo zip" "Comentário"

ex: telegram -f "12345689" /var/log/syslog syslog "Logs do sistema para user privado"

ex: telegram -f “-12345689” /var/log/syslog syslog “Logs do sistema para um grupo”

Bot funcionando, criamos então uma pasta onde os logs de ataques que terminaram vão ser movidos, e o script que será executado sempre que um ataque for identificado (BAN/UNBAN).

# mkdir /var/log/fastnetmon_attacks/ataques # vim /usr/local/bin/notify_about_attack.sh

#!/usr/bin/env bash

# This script will get following params:

# $1 client_ip_as_string

# $2 data_direction

# $3 pps_as_string

# $4 action (ban or unban)

# Desbanindo um IP

if [ "$4" = "unban" ]; then

/usr/local/bin/telegram -m "-12345678" "UNBAN: $2 Ataque" "<code>IP $1</code> removido da blackhole"

# Movemos os logs para pasta ataques pois não queremos mais receber elas.

mv /var/log/fastnetmon_attacks/$1* /var/log/fastnetmon_attacks/ataques

# Unban actions if used

exit 0

fi

# Banindo

if [ "$4" = "ban" ]; then

/usr/local/bin/telegram -m "-12345678" "BAN: $2 ataque" "<code>IP $1</code> prefixo anunciado a blackhole"

/usr/local/bin/telegram -f "-12345678" /var/log/fastnetmon_attacks/$1* $1 "Logs do ataque ao IP $1"

exit 0

fi

if [ "$4" == "attack_details" ]; then

#/usr/local/bin/telegram -m "-12345678" "BAN" "<code>FastNetMon: IP $1 blocked because $2 attack with power $3 pps</code>"

exit 0

fi

# chmod a+x /usr/local/bin/notify_about_attack.sh

Restarte o fastnetmon

# systemctl restart fastnetmon

Instalação do exaBGP

Iremos utilizar o exaBGP fechar nossa conexão BGP para realizar os anúncios dos prefixos atacados.

# pip install exabgp==3.4.20

Configure o arquivo para fechar o peer.

# vim /etc/exabgp.conf

group RouterBorda {

hold-time 180;

# AS do nosso ExaBGP (Pode deixar 65001)

local-as 65001;

# AS Remoto (Seu AS pois você vai estar fechando com seu roteador de borda)

peer-as 15169;

# ID do ExaBGP router (use o mesmo IP da sua placa de rede)

router-id 172.31.31.2;

graceful-restart 1200;

# Remote peer

neighbor 172.31.31.1 {

# Endereço IP da interface desse servidor

local-address 172.31.31.2;

description "ExaBGP";

family {

ipv4 unicast;

ipv6 unicast;

}

}

# Processo que vai receber as linhas de comandos para adicionar ou excluir uma prefixo

process service-dynamic {

run /usr/bin/socat stdout pipe:/var/run/exabgp.cmd;

}

}

Antes de iniciar o exaBGP você precisa criar um peer e alguns filtros em seu roteador de borda, no nosso exemplo routerOS/Mikrotik.

Filtros:

Crie um filtro de entrada que todas as rotas aprendida do fastnetmon seja setadas como blackhole, e não ensine nada para ele.

/routing filter add action=accept chain=FastNetMon-IN set-type=blackhole add action=discard chain=FastNetMon-OUT

Peer:

Atenção para a instance que deve estar selecionada corretamente (use a mesma que você usa com sua operadora). Caso seu servidor não esteja com um conexão direta a borda poe usar multihop=yes, como comentado anteriormente.

/routing bgp peer add name=FastNetMon instance=default remote-as=65001 multihop=no \ in-filter=FastNetMon-IN out-filter=FastNetMon-OUT \ remote-address=172.31.31.2 update-source=172.31.31.1

Para não ter que carregar na mão o exabgp, criaremos um script para inicialização do exaBGP automaticamente.

# vim /etc/init.d/exabgp

#!/bin/bash

### BEGIN INIT INFO

# Provides: exabgp

# Required-Start: $all

# Required-Stop:

# Default-Start: 2 3 4 5

# Default-Stop:

### END INIT INFO

VERMELHO='\033[1;31m'

VERDE='\033[1;32m'

NC='\033[0m'

PROCESSO=$(ps -x |grep -v "grep" |grep -v "/bin/bash" |grep exabgp |wc -l);

function startExaBGP(){

if [ $PROCESSO -eq 0 ]

then

echo "Iniciandos...";

env exabgp.daemon.user=root \

exabgp.daemon.daemonize=true \

exabgp.daemon.pid=/var/run/exabgp.pid \

exabgp.log.destination=/var/log/exabgp.log \

exabgp /etc/exabgp.conf

sleep 0.3

echo -e "ExaBGP [${VERDE} Iniciado ${NC}] ";

else

echo -e "ExaBGP já exstá em execuxão. [${VERDE} Ativo ${NC}] ";

fi

}

function stopExaBGP(){

if [ $PROCESSO -eq 0 ]

then

echo -e "ExaBGP não está sendo executado. [${VERMELHO} Parado ${NC}]";

else

echo "Parando...";

kill -9 `cat /var/run/exabgp.pid` &>/dev/null

echo -e "ExaBGP [${VERMELHO} Parado ${NC}] ";

fi

}

function statusExaBGP(){

if [ $PROCESSO -eq 0 ]

then

echo -e "ExaBGP está [${VERMELHO} Parado ${NC}]";

else

echo -e "ExaBGP está [${VERDE} Ativo ${NC}]";

fi

echo

echo "Logs:"

tail /var/log/exabgp.log

}

case "$1" in

start )

startExaBGP

;;

stop )

stopExaBGP

;;

restart )

stopExaBGP

sleep 1

startExaBGP

;;

status )

statusExaBGP

;;

* )

echo "Opção inválida, use start | stop | restart | status"

;;

esac

De permissão para execução

# chmod a+x /etc/init.d/exabgp

Crie o arquivo de serviço para o programa exabgp.

# vim /lib/systemd/system/exabgp.service

Adicione

[Unit] Description=ExaBGP After=network.target remote-fs.target [Service] Type=simple RemainAfterExit=yes ExecStart=/etc/init.d/exabgp start ExecStop=/etc/init.d/exabgp stop ExecReload=/etc/init.d/exabgp restart [Install] WantedBy=multi-user.target

Recarregue a nova definição do serviço:

# systemctl daemon-reload

Ative o novo serviço, e verifique se o mesmo foi ativado

# systemctl enable exabgp # systemctl list-unit-files | grep exabgp

Reinicie seu servidor

# reboot

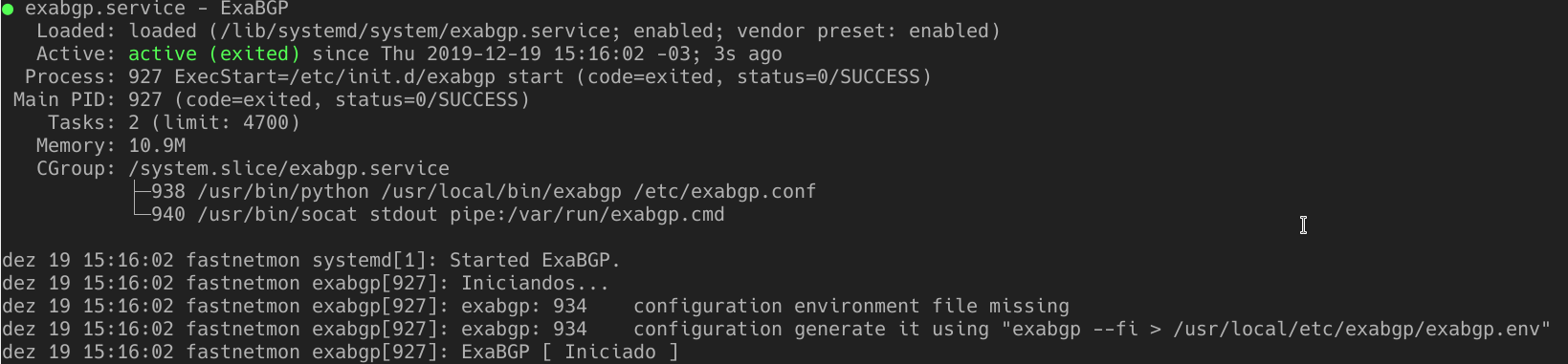

Verifique se o exabgp foi carregado na inicialização, e seu peer estabilizou.

# systemctl status exabgp

Para iniciar/reiniciar os exabgp pode usar os seguintes comandos:

# systemctl stop exabgp # systemctl start exabgp # systemctl restart exabgp

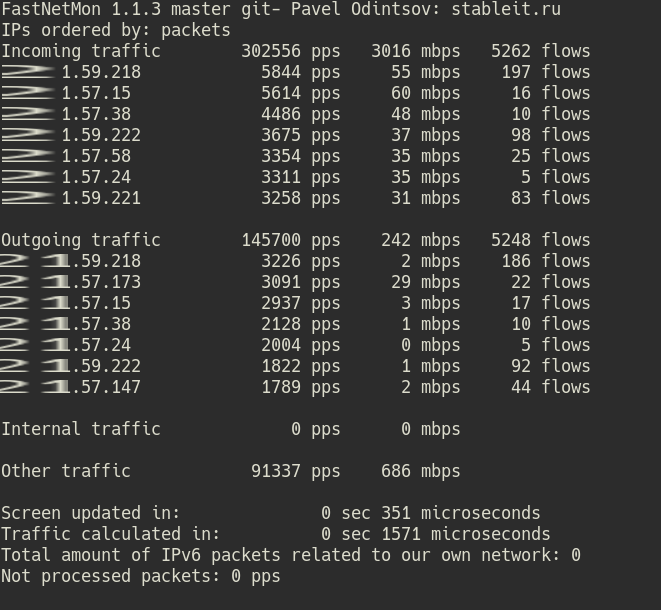

Para acompanhar a coleta de flows use o comando:

# fastnetmon_client

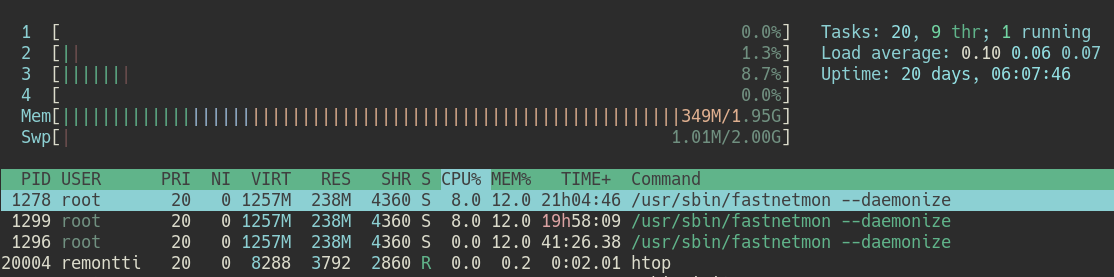

Você vai encontrar tutoriais como integrar com grafana…. mas para mim isso é perfumaria, o mais legal é ver o processamento sem frescura, e saber que pode ser implementado com uma minimo de hardware, essa mesma analise de flows do gráfico assim que está na casa dos 3GBps de tráfego temos o seguinte uso do hasrdware:

Se quiser fazer algum teste, para anunciar uma rotas manualmente user os seguintes comandos:

# echo "announce route 100.101.255.200 next-hop 172.31.31.2 community 65001:666" > /var/run/exabgp.cmd

E para remover:

# echo "withdraw route 100.101.255.200 next-hop 172.31.31.2" > /var/run/exabgp.cmd

Acordo de communities com sua operadora

Não vai adiantar muito você identificar o IP que está tomando o ataque se você não repassar o mesmo para sua operadora e ela o mesmo. Como você identificou o IP que esta recebendo o ataque (ou ate mesmo atacando) o mesmos vai subir na sua tabela de rotas como tipo blackhole, logo seu roteador não vai mais responder para esse IP. Sim esse IP não terá mais internet (clientes, servidor….) sim não terá! rsrs, por isso é importante receber o alerta, para saber qual medidas realizar. Nas configurações do fastnetmon existe um arquivo de lista branca /etc/networks_whitelist se desejar você pode incluir os IPs que não quer que o fastnetmon analise (logo não ira bani-lo) porém você também não vai saber se ele foi atacado, eu prefiro deixar esse networks_whitelist vazio e criar então um filtro no roteador para descartar os IPs que não quero que ele jogue na blackhole, assim eu sou notificado, e se o bicho realmente estiver pegando eu deixo passar o ip do servidor e penso no que vou fazer hehehe.

As grande operadoras normalmente tem uma politica de communities que aceita você repassar prefixos /32 com a communities onde em quase todos os casos é AS:666 ou 65xxx:666, então o que você precisa fazer é primeira mente entrar em contato com a mesma para pegar essas informações, caso ela não saiba do que você está falando manda esse o link deste tutorial 😉

Bom, vamos imaginar que sua operadora senha o AS28146 (olha o marketing ai de graça/patrocina eu MH) e seu bloco seja 200.200.200.0/22, como ficaria seu filtro no seu MK?

/routing filter add action=accept chain=AS28146-IPv4-OUT bgp-communities=65001:666 prefix-length=32 set-bgp-communities=28146:666 add action=accept chain=AS28146-IPv4-OUT prefix=45.189.228.0/22 prefix-length=22-23 add action=discard chain=AS28146-IPv4-OUT

Explicando a primiera linha:

action=accept –> aceita

chain=AS28146-IPv4-OUT –> nome do seu filtro

bgp-communities=65001:666 -> todas as rotas marcadas com a communities=65001:666 (as q o fastnetmon nos enviou)

prefix-length=32 –> com prefixo apenas /32

set-bgp-communities=28146:666 –> seta a communitie que você verificou com sua operadora

Se você quiser descartar algum IP, ex um servidor (como comentei anteriormente) apenas para a operadora você precisa colocar antes das regras (antes da linha 1). Ex servidor 200.200.200.7 quero descartar para não cair na blackhole:

/routing filter add action=discard chain=AS28146-IPv4-OUT prefix=45.189.228.7/32 prefix-length=32 add action=accept chain=AS28146-IPv4-OUT bgp-communities=65001:666 prefix-length=32 set-bgp-communities=28146:666 add action=accept chain=AS28146-IPv4-OUT prefix=45.189.228.0/22 prefix-length=22-23 add action=discard chain=AS28146-IPv4-OUT

Agora se você simplesmente não quer que seja bloqueado de forma alguma é só add no filtro do peer com o fastnetmon.

/routing filter add action=discard chain=FastNetMon-IN prefix=45.189.228.7/32 prefix-length=32 add action=accept chain=FastNetMon-IN set-type=blackhole add action=discard chain=FastNetMon-OUT

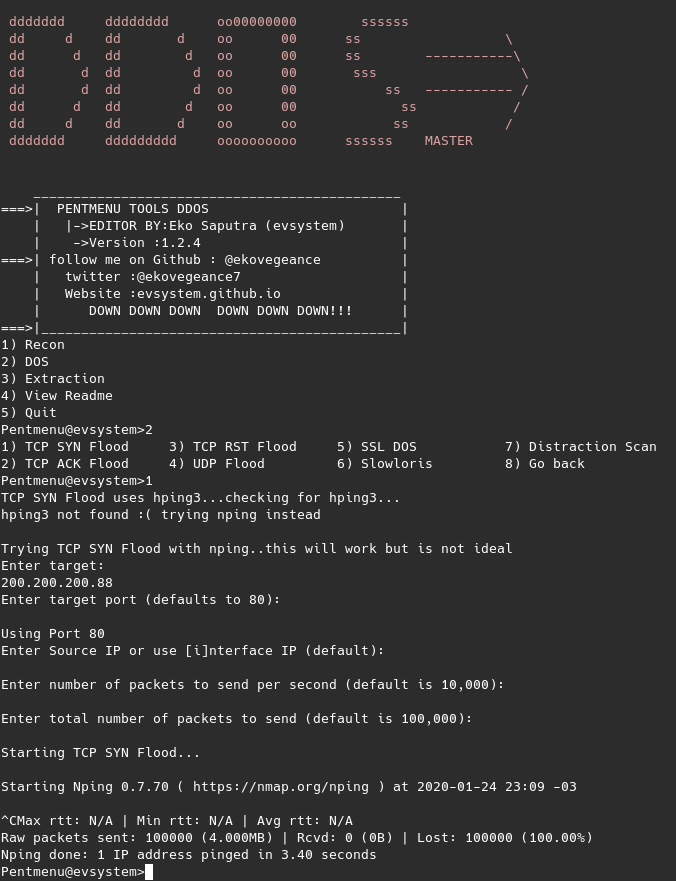

Seria interessante fazer alguns teste de ataques (coisa pequena) de dentro da sua rede e de fora, escolha uma IP que não esteja em uso para tal! Para realizar esse ataque user o a ferramenta criada pelo ekovegeance:

https://github.com/ekovegeance/DDOS

Em um servidor/desktop linux vai precisar ter instalado os pacotes bash sudo curl netcat hping3 openssl stunnel nmap whois dnsutils.

Baixe os arquivos, extraia entre em sua pasta e execute o arquivo ddos.

$ wget https://github.com/ekovegeance/DDOS/archive/v1.2.4.zip $ unzip v1.2.4.zip $ cd DDOS-1.2.4/ $ ./ddos

Gostou? Se sentindo mais seguro agora?

Se quiser fazer uma doação para o café ficarei muito feliz pelo seu reconhecimento!

Se não puder doar pode deixar seu agradecimento nos comentário também ficarei feliz em saber que ajudei. Se tiver qualquer pergunta deixe-a também. Se preferir entrar em Contato clique aqui.

Abraço!

Olá amigo!

Excelente material, obrigado por compartilhar conosco!

No meu cenário tenho dois roteadores de borda, cada um com uma sessão BGP. Neste caso preciso subir um fastnetmon para cada roteador certo?

Muito bom o seu topico. Ajudou bastante!

Unica coisa que não consegui, foi fazer com que fizesse a leitura do Flow de IPv6. Preciso adicionar no ExaBGP o IP para fechar um peer somente com IPv6?

Do I need to sign un on fastnetmon site to use it?

Bom dia, um instalado para v6.49.6 numa rb ccr1036 foi feito o upgrade de hardware pa uma rb ccr2216 com v7.4.1 e o FastNetMon paro de registrar o trafego do traffic flow todas as configurações da rb estão iguais a antiga rb pode me ajudar?

Olá, parabéns pelos blogs. Me ajudam muito sempre que preciso daquele help.srsr

Consegui colocar tudo para funcionar, está coletando dados do mikrotik, está enviando alertas, simulei o ataque e tudo mais.

A única coisa que não conseguir é fechar o peer com meu mikrotik.

A diferença que tem da minha instalação com o seu blog é que instalei a versão mais recente do Exabgp, a versão do meu Exabgp é 4.2.8-2 e o debian11.(não fiz pelo blog mais recente pois achei esse mais fácil.rsrs)

Não ativei o firewall para não interferir em nada até deixar tudo funcionano.

No mikrotik dá a mensagem de conexão recusada: bgp peer FastNetMon… TCP conection: Connection refused.

Saberia informar o que pode ser de errado? Desde já agradeço demais!

Usa o FRR é mais de boa, tem um outro tutorial no blog que é uma integração com Huawei mas a lógica é a mesma, só adaptar.

ok, muito obrigado!

Olá. Essa solução só funciona com mikrotik ou posso utilizar com huawei ou juniper?

Sim, tem outro tutorial mais recente

https://blog.remontti.com.br/6278

Parabens Rudimar, excelente conteudo, vc contribui muito para o meio ISP. Sucesso. Abracos.

🙂

Amigo, muito bom o Artigo. Uma dúvida: o FastNetMon é 100% gratuito?

Esse do tutorial sim, mas existe uma versão paga também, que oferece algumas coisas a +.

Ola, realizei toda configuração acima, só que quando realizo o teste usando o cmd echo “announce route 100.101.255.200 next-hop 172.31.31.2 community 65001:666” > /var/run/exabgp.cmd retorna “-bash: /var/run/exabgp.cmd: Permission denied”, lembrando que foi realizada a permissão com cmd “chmod a+x /etc/init.d/exabgp”, alguém tem uma solução?

Oi, feito todo o procedimento, mas no fastnetmon_client o tráfego é muito baixo, quase insignificante.

Tem algo que eu possa checar?

Bom dia, parabéns pelo artigo! Tenho certeza que está ajudando muita gente por aí! Estou com um problema no qual não consigo achar uma solução ou encontrar o que pode estar faltando. Já revisei toda instalação e configuração do FastNetMon com o ExaBGP.

Fecho a sessão BGP com ele normalmente e rodo os comandos para banir e tirar o banimento e o mesmo responde perfeito. Quando deixo ele realizar sozinho, ele detecta o ataque, bane porém não anuncia para o BGP.

O que pode estar diferente nas minhas configurações? Muito obrigado.

Verifica, e o exabgp_next_hop tem q ser o ip do seu servidor.

🙁 Conferi o arquivo e está como informou! Será que pode ser por conta de ser IP Público?

Fecho minha sessão com o meu bgp com o ip da minha rede que está no /etc/networks_list por ex: 192.168.0.0/24

FastNetMon 192.168.0.100 —-> sessão bgp—> 192.168.0.200 (bgp)

Isso atrapalharia?

Não

Boa tarde, para uma sessão Multihop no ExaBGP precisa de algum parâmetro?

Não

Você faz a implantação do Grafana junto do InfluxDB? Se sim, eu já possuo o FastNetMon rodando e tenho interesse de instalar a parte gráfica.

Fiz a configuração acima e tudo correu bem.

Você pode me dizer como eu faço para ver a sessão BGP estabelecida e como vejo a rede que foi publicada para o vizinho através do ExaBGP?

Obrigado pelo tutorial Rudimar !!

Uma duvida, eu consigo enviar um /24 por exemplo mesmo sendo atacado apenas 1 IP desse bloco ele enviar o /24 para uma operadora que faz mitigação de Ddos ?

Exemplo: IP 200.200.200.5/32 sendo atacado, entao ele envia 200.200.200.0/24 para operadora que faz a mitigação.

Ate consegue se vc montar um script.

Estou recebendo ataques frequentes em casa por conda do meu servidor de jogo. O atacante usa um site de Stress que disponibiliza ataques grátis de até 1GBs. Eu consigo me defender desses ataques usando o FastNetMon + Net Flow + ExaBGP?

O ataque é com destino ao IP do seu servidor de jogos? Se sim o seu servidor ira para blackhole e vai parar de funcionar, pois ficara sem conexão com o mundo.

Boa tarde

esse comando não funciona telegram -m “12129999” “Notificação” “Ataque identificado”

Alguem com essa dificuldade ?

Se vc for mandar para usuário fina, edita o script e remova o “-” de chat_id=-$2 para chat_id=$2 pois usuario final não tem o “-“, alterei o script e removi o “-” agora é necessário informar o “-” quando for mensagem para grupo, atualizei o tutorial tb.

Você diz no texto que o IP que é anunciado na blackhole não terá internet e tal, você prefere receber a notificação e verificar a situação, daí tomar uma decisão, hehe fiquei interessado no que dá pra fazer. Aqui nos utilizamos uma ferramenta para filtrar o ataque e tal só que a latência aumenta, porém o cliente fica navegando mesmo recebendo o ataque, dito isso queria saber de você o que posso fazer além disso. Parabéns pelo post!

Rudimar, bom dia.

Legal o seu artigo, trabalho com ISP há 23 anos aqui no Rio de Janeiro.

Já evoluiu com essa parte?

“mas a ideia e saber a origem e através de um outro script notificar os IPs de origens enviando os logs para o dono do IP para que ele tome suas providencias”

Tenho interesse…

Nao tive mais tempo…

Rudimar, primeiramente parabéns pelo post! Gostaria de saber como vc faz para validar se a amostra que chega no servidor do Fastnetmon condiz realmente com o tráfego real ? Pergunto pois segui seu post corretamente mas em alguns momentos recebo um valor anormal (para mais) de tráfego e pps no flow que não é próximo do real que esta passando no cenário que montei em bancada.

Amigo, quando de fato o Telegram dispara as mensagem no grupo? Estou rodando alinha de teste “# echo “announce route 100.101.255.200 next-hop 172.31.31.2 community 65001:666” > /var/run/exabgp.cmd

“mas o telegram nao dispara o alerta. Ou ele so dispara mesmo quando o ataque é identificado?

@Rudimar, show de bola!!!! Deu tudo certo! Muito bom mesmo!

Só me esclarece uma duvida, está dando erro para fechar a sessão BGP. O Roteador me retorna o seguinte log:

Failed to open TCP connection: Connection Refused

RemoteAddress- 172.16.0.110 #IP DO FASTNETMON

O meu caso é uma sessão MultiHop pelo ip de Loopback. Sabe o que pode ser?

Opa Roger, adiciona as seguintes linhas no seu script:

exabgp.tcp.bind=”seu.ip.do.exabgp” \

exabgp.tcp.port=179 \

Boa tarde!!

Amigo, estou com esse mesmo problema.

Adicionei as linhas no script, mas não conecta no BGP.

amigo, qual o nome do arquivo para adicionar essas linhas

exabgp.tcp.bind=”seu.ip.do.exabgp” \

exabgp.tcp.port=179 \

Opa amigo pode me passar seu contato então

https://blog.remontti.com.br/meucontato

amigo excelente post, parabéns pelo trabalho, no meu caso a única coisa que não funcionou foi o envio de mensagens pelo telegram, será que deixei passar alguma coisa ?, coloquei o token e as ids como no tutorial mais a mensagem não vai quando testo

para ficar mais claro

vou postar meu arquivo de configuraçãoobrigado forte abraço

Testou na mão o comando do telegram com qlqr mensagem para ver se esta chegando. qlqr coisa chama no telegram.

sim, testo na mao e nao acontece nada, ok amigo obrigado

Tutorial fantástico! Tenho me tornado um profissional melhor a cada dia com suas dicas e tutorias!

Já tinha essa solução implementada, porém essa questão de notificação é algo bem interessante.

Opa amigo consegue indicar alguém que faz esse serviço eu sou bem leigo nessa parte, desde já obrigado!

Eu 🙂