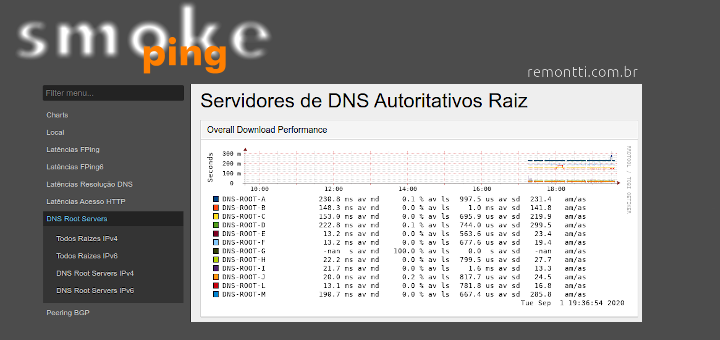

Como configurar o SmokePing para monitoramento de latências #mafiadoping

Smokeping é uma ferramenta gratuita e de código aberto de medição de latência. Ele envia pacotes de teste para a rede e mede a quantidade de tempo que eles precisam para viajar de um lugar para outro e vice-versa.

Para cada rodada de medição, o smokeping envia vários pacotes em seguida, ele classifica os diferentes tempos de ida e volta e seleciona a mediana. Isso significa que quando há 10 valores de tempo, o valor número 5 é selecionado e desenhado. Os outros valores são desenhados como tons sucessivamente mais claros de cinza no fundo (“fumaça”).

Às vezes, um pacote de teste é enviado, mas nunca retorna. Isso é chamado de perda de pacotes. A cor da linha mediana muda de acordo com o número de pacotes perdidos.

A grande flutuação dos valores de RTT (tempo de ida e volta) também indica que a rede está sobrecarregada. Isso é mostrado no gráfico como fumaça; quanto mais fumaça, mais flutuação.

Smokeping não se limita a testar apenas o tempo de ida e volta dos pacotes. Ele também pode realizar algumas tarefas na extremidade remota (“investigação”), como baixar uma página da web. Isso fornecerá uma ‘imagem’ combinada da disponibilidade do servidor web e da integridade da rede.

Requisitos

– Debian 10 – “Instalação limpa”

Instalação

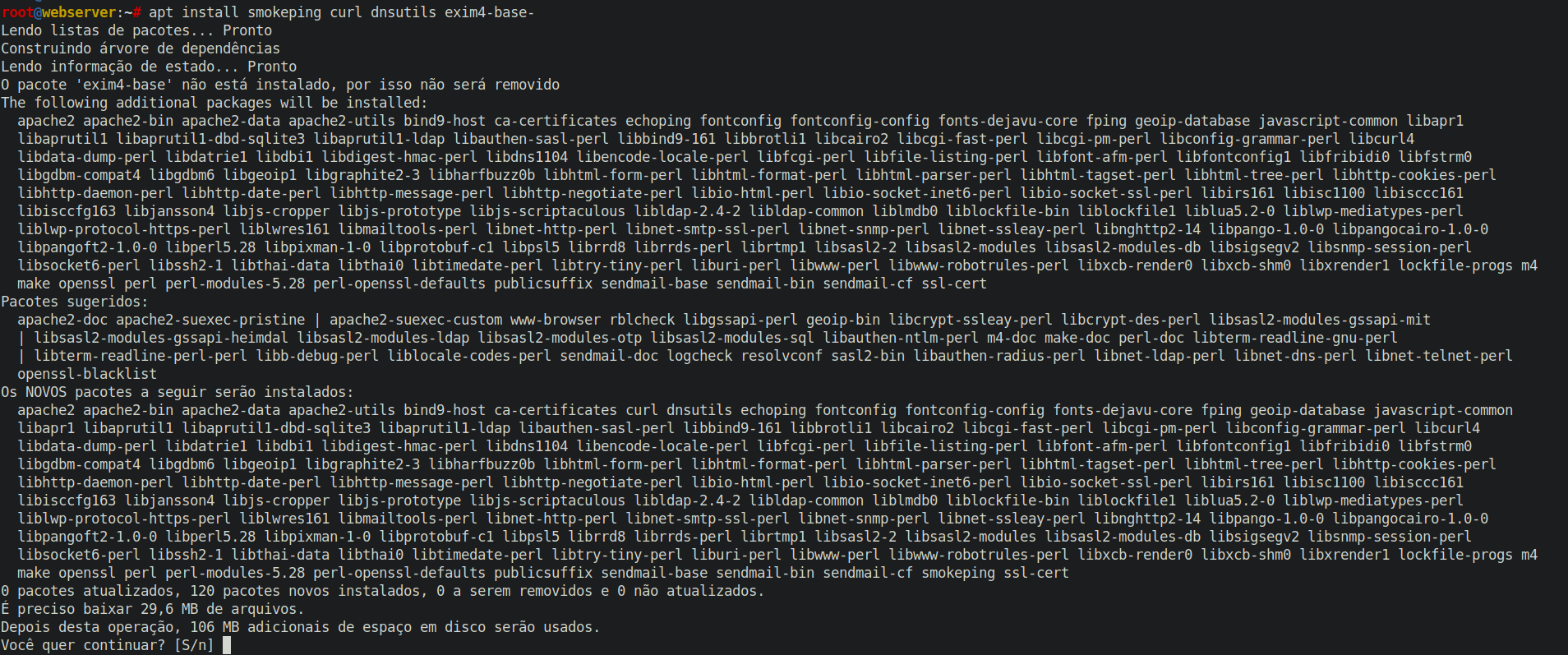

# apt install smokeping curl dnsutils exim4-base- sendmail-base- qmail-base-

Será instalados vários pacotes:

Vou instalar o net-tools para verificar quais portas foram abertas:

# apt install net-tools

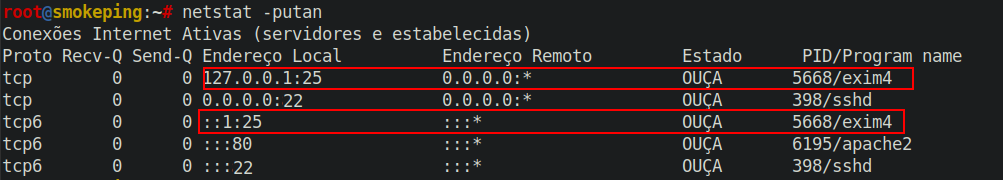

Use o comando netstat para verificar

# netstat -putan

Possível erro:

Devemos ter aberta apenas a porta 80 (apache) e 22 (SSH) abertas, se caso você não tiver instalado corretamente coloca o “-” nos pacotes exim (exim4-base-) sendmail e qmail um serviço de e-mail (MTA) será instalado, e estará rodando, isso se deve pois o smokeping faz o envio de notificação via e-mail, caso você tenha instalado por descuido vamos desativa-lo, pois não vamos utilizar o exim4, para isso desativamos esse serviço da inicialização e paramos.

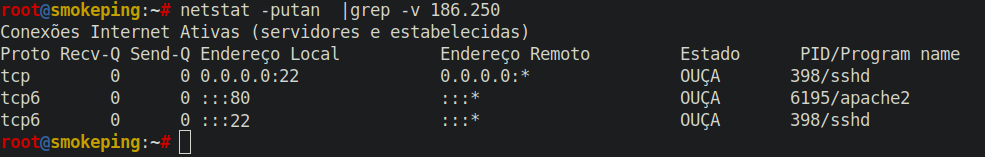

Para desativar o exim faça:

# systemctl stop exim4 # systemctl disable exim4

Para desativar o sendmail faça:

# systemctl stop sendmail # systemctl disable sendmail

Para desativar o qmail faça:

# systemctl stop qmail # systemctl disable qmail

Agora temos apenas nosso Apache e SSH rodando.

Dica troque a porta padrão 22 do SSH, para trocar a porta basta editar o arquivo:

# vim /etc/ssh/sshd_config

Localize:

# Port 22

Altere para ex:

Port 57410

Agora restarte o serviço SSH.

# systemctl restart sshd

Agora quando for acessar seu servidor a porta SSH é 57410 isso evita os “Robôs Scanners”.

Como podemos ver o apache foi instalado pois o smokeping utiliza do mesmo então se acessarmos http://ip-ou-dominio vamos nos deparar com a pagina padrão do apache.

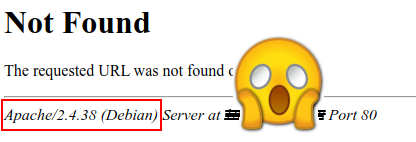

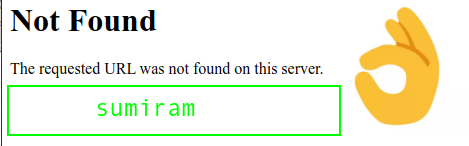

Por segurança vamos remover a assinatura do servidor, pois não queremos q nenhum scanner ou ate mesmo acessar um endereço que não exista (http://ip-ou-dominio/lalalalala) mostre a versão do apache bem como distribuição linux.

A alteração é feita no arquivo /etc/apache2/conf-enabled/security.conf, usarei o comando sed que faz a substituição de um valor por outro, então o que o comando irá fazer é alterar:

ServerTokens OS por ServerTokens Prod

ServerSignature On por ServerSignature Off

# sed -i 's/ServerTokens OS/ServerTokens Prod/' /etc/apache2/conf-available/security.conf # sed -i 's/ServerSignature On/ServerSignature Off/' /etc/apache2/conf-available/security.conf

Reinicie o serviço do apache para ele atualizar suas novas configurações:

# systemctl restart apache2

Agora acesse novamente a URL q não existe “http://ip-ou-dominio/lalalalala” e veja que as informações sumiram 🙂

Isso deixa o servidor segura? Não nada é seguro, mas evita que os “espetinho” fiquem procurando falhas, pois sem saber qual versão está rodando fica difícil saber qual vulnerabilidade aplicar, e em 99% o “espertinho” não vai perder seu tempo.

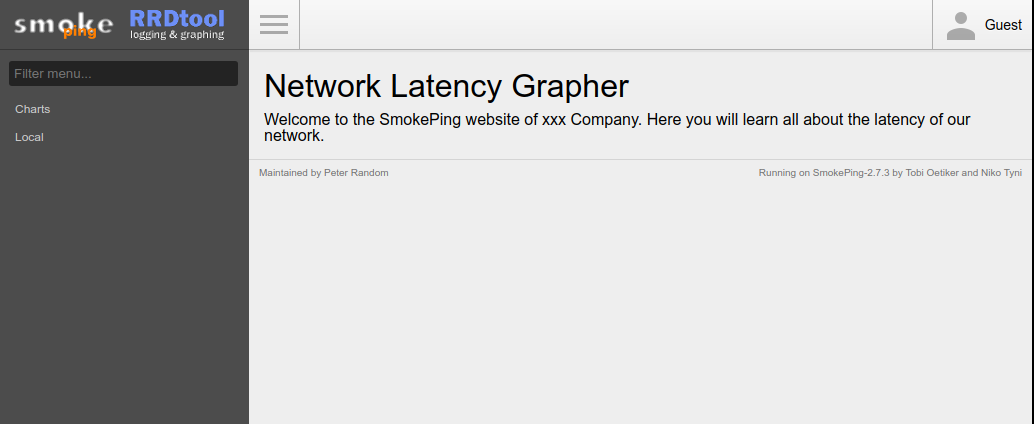

Ok, mas como acesso o smokeping? Pela URL http://ip-ou-dominio/smokeping

As configurações do smokeping estão em /etc/apache2/conf-available/smokeping.conf, vamos dar uma olhada…

# vim /etc/apache2/conf-available/smokeping.conf

Podemos perceber que qualquer um pode acessar nosso servidor sem restrições algumas.

ScriptAlias /smokeping/smokeping.cgi /usr/lib/cgi-bin/smokeping.cgi

Alias /smokeping /usr/share/smokeping/www

<Directory "/usr/share/smokeping/www">

Options FollowSymLinks

Require all granted

DirectoryIndex smokeping.cgi

</Directory>

Para melhorar a segurança irei fechar o acesso apenas para os IPs 192.168.0.0/24 2001:db8:c0ca::/48 (Ajuste para seus ips que permite acessar) e em seguida criaremos usuário e senha de acesso, ainda colocarei o ErrorDocument que irá direcionar quem não tiver permissão.

ScriptAlias /smokeping/smokeping.cgi /usr/lib/cgi-bin/smokeping.cgi

Alias /smokeping /usr/share/smokeping/www

<Directory "/usr/share/smokeping/www">

ErrorDocument 403 http://www.remontti.com.br

Options FollowSymLinks

AllowOverride All

Require all denied

<RequireAll>

<RequireAny>

Require ip 192.168.0.0/24

Require ip 2001:db8::/32

</RequireAny>

<RequireAll>

Require valid-user

AuthBasicProvider file

AuthType Basic

AuthName "Login"

AuthUserFile /etc/smokeping/www-passwd

</RequireAll>

</RequireAll>

DirectoryIndex smokeping.cgi

</Directory>

É necessário criar o /etc/smokeping/www-passwd qual conterá nossas usuário e senha de acesso, no comando a baixo vou criar um usuário admin.

# htpasswd -c /etc/smokeping/www-passwd admin

Caso não queira solicitar senha e deixar apenas restrito basta comentar as linha:

#<RequireAll> # Require valid-user # AuthBasicProvider file # AuthType Basic # AuthName "Login" # AuthUserFile /etc/smokeping/www-passwd #</RequireAll>

Ou se deseja solicitar senha porem de qualquer origem:

#<RequireAny> # Require ip 192.168.0.0/24 # Require ip 2001:db8::/32 #</RequireAny>

Para que quando alguém acessar seu endereço IP/domínio não exiba a página default do apache você pode criar uma index direcionando o acesso. se preferir pode direcionar para o /smokeping, já que os não autorizados “ErrorDocument 403” já estão sendo redirecionados para o “site”.

# mv /var/www/html/index.html /var/www/html/index.html.default # vim /var/www/html/index.html

Altere a URL para o endereço que deseja.

<!DOCTYPE html>

<html>

<head>

<meta charset="utf-8"/>

<meta http-equiv="refresh" content="0; URL='http://smokeping.remontti.com.br/smokeping'"/>

</head>

</html>

Agora se tudo foi configurado certo acesse seu servidor e uma tela com login e senha será solicitado:

Agora vamos ajustar nossos Probes “Sondas”, meios de coletar.

# vim /etc/smokeping/config.d/Probes

Vamos adicionar o FPing6, DNS (dig) e o Curl, não esqueça de alterar o lookup (dns.google) para o nome do reverso do seu dns e o IP 8.8.8.8 para o IP do seu servidor DNS. (Se dejesar pode usar o do google mesmo, mas para um teste legal é interessante usar o seu DNS)

*** Probes *** + FPing binary = /usr/bin/fping protocol = 4 + FPing6 binary = /usr/bin/fping protocol = 6 + DNS binary = /usr/bin/dig lookup = dns.google server = 8.8.8.8 pings = 5 step = 60 + Curl binary = /usr/bin/curl pings = 5 step = 60

Vamos alterar o padrão de 5min para 1min “assim se um rato passar em cima de um cabo já podemos saber”…

# vim /etc/smokeping/config.d/Database

Altere

step = 300

Por

step = 60

# vim /etc/smokeping/config.d/MyFPing

# ## Latências utilizando fping # + PING-V4 probe = FPing menu = Latências FPing title = Latências FPing (IPv4) ++ fping-facebook title = facebook.com host = www.facebook.com ++ fping-google title = google.com host = www.google.com

# vim /etc/smokeping/config.d/MyFPing6

# ## Latências utilizando fping6 # + PING-V6 probe = FPing6 menu = Latências FPing6 title = Latências FPing6 (IPv6) ++ fping6-facebook title = facebook.com host = www.facebook.com ++ fping6-google title = google.com host = www.google.com

# vim /etc/smokeping/config.d/MyDNSResolvers

# ## Tempo que levou para resolver o um dominio # + DNS probe = DNS menu = Latências Resolução DNS title = Latências Resolução DNS (dig) ++ resolv-facebook title = facebook.com host = www.facebook.com ++ resolv-google title = google.com host = www.google.com

# vim /etc/smokeping/config.d/MyHTTPAccess

# ## Tempo que levou para "abrir" a página # + HTTP probe = Curl menu = Latências Acesso HTTP title = Latências Acesso HTTP (curl) ++ curl-facebook menu = facebook.com title = Latência HTTP para facebook.com host = www.facebook.com urlformat = https://www.facebook.com ++ curl-google menu = google.com title = Latência HTTP para google.com host = www.google.com urlformat = https://www.google.com

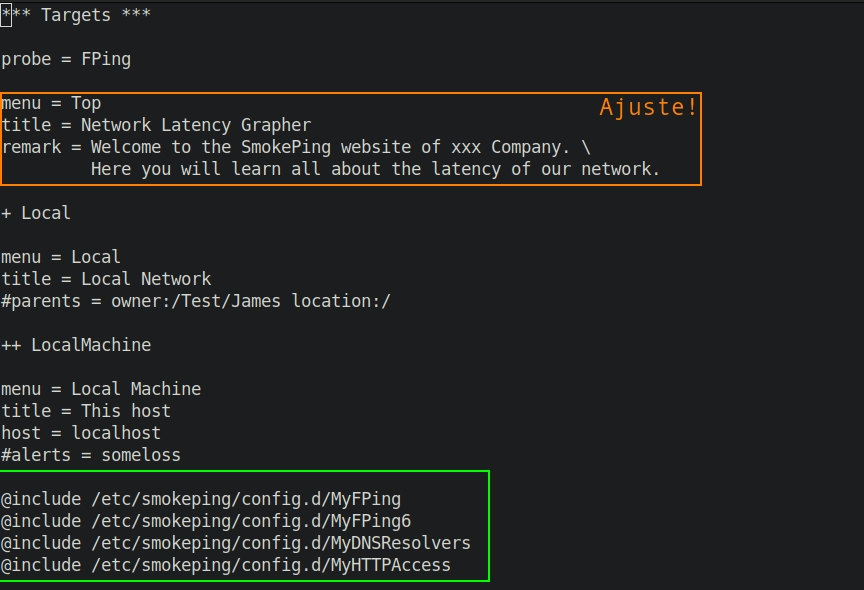

Agora vamos incluir as configurações no arquivo /etc/smokeping/config.d/Targets, você pode fazer o mesmo de forma manual se achar melhor.

# echo '@include /etc/smokeping/config.d/MyFPing' >> /etc/smokeping/config.d/Targets # echo '@include /etc/smokeping/config.d/MyFPing6' >> /etc/smokeping/config.d/Targets # echo '@include /etc/smokeping/config.d/MyDNSResolvers' >> /etc/smokeping/config.d/Targets # echo '@include /etc/smokeping/config.d/MyHTTPAccess' >> /etc/smokeping/config.d/Targets

Editando o /etc/smokeping/config.d/Targets você terá a seguinte configurações:

Ex.:

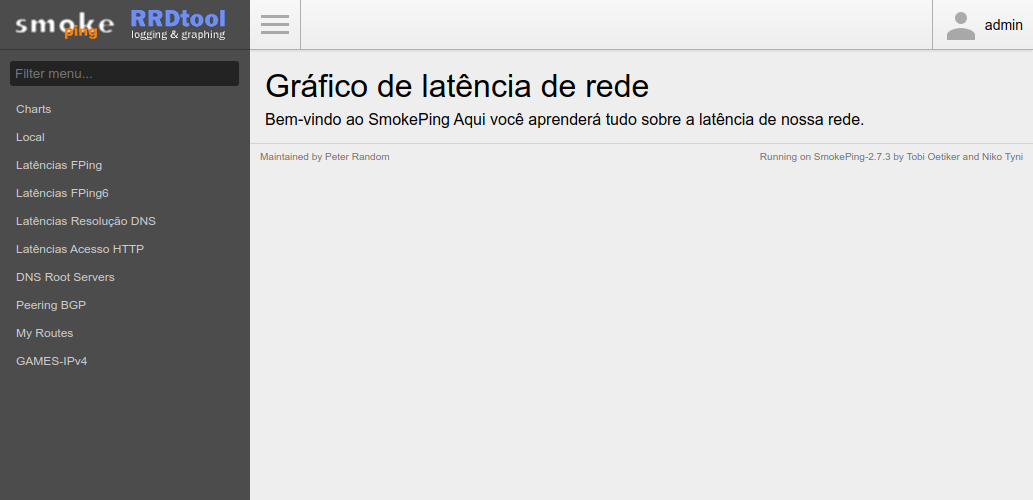

menu = Top

title = Gráfico de latência de rede

remark = Bem-vindo ao SmokePing \

Aqui você aprenderá tudo sobre a latência de nossa rede.

Vamos reiniciar o serviço mas como ajustamos o tempo para 60 (1min) será necessário remover os graficos “Local” já gerados, antes para não termos erro.

# rm /var/lib/smokeping/Local/LocalMachine.rrd # systemctl restart smokeping

Agora você já tem uma base de como coletar dados com o SmokePing, é importante que você colete informações do peer que você tem conexão bem como os principais roteadores de sua rede. Vou deixar mais alguns exemplos que acho interessante:

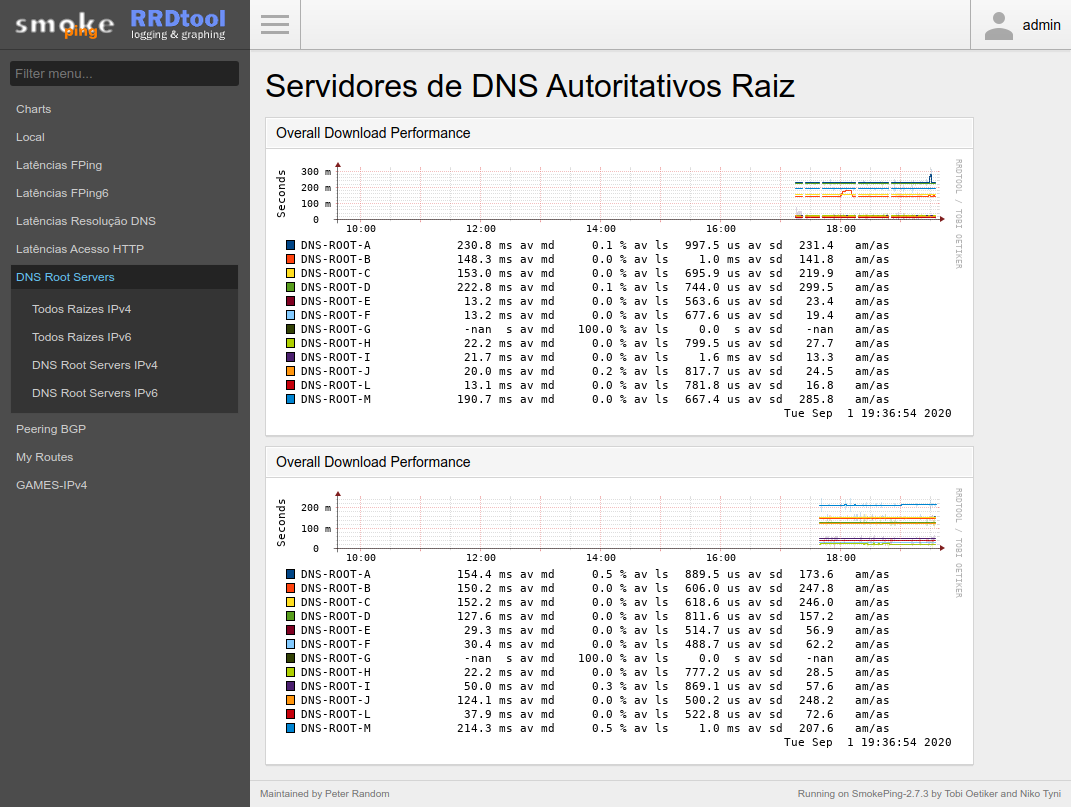

Root Servers DNS

# vim /etc/smokeping/config.d/MyRootServers

#

## Roots Servers

#

+ DNS-Root-Servers

menu = DNS Root Servers

title = Servidores de DNS Autoritativos Raiz

++ Roots-IPv4

menu = Todos Raizes IPv4

title = Todos Raizes IPv4

host = /DNS-Root-Servers/DNS-Root-Servers-IPv4/DNS-ROOT-A-v4 \

/DNS-Root-Servers/DNS-Root-Servers-IPv4/DNS-ROOT-B-v4 \

/DNS-Root-Servers/DNS-Root-Servers-IPv4/DNS-ROOT-C-v4 \

/DNS-Root-Servers/DNS-Root-Servers-IPv4/DNS-ROOT-D-v4 \

/DNS-Root-Servers/DNS-Root-Servers-IPv4/DNS-ROOT-E-v4 \

/DNS-Root-Servers/DNS-Root-Servers-IPv4/DNS-ROOT-F-v4 \

/DNS-Root-Servers/DNS-Root-Servers-IPv4/DNS-ROOT-G-v4 \

/DNS-Root-Servers/DNS-Root-Servers-IPv4/DNS-ROOT-H-v4 \

/DNS-Root-Servers/DNS-Root-Servers-IPv4/DNS-ROOT-I-v4 \

/DNS-Root-Servers/DNS-Root-Servers-IPv4/DNS-ROOT-J-v4 \

/DNS-Root-Servers/DNS-Root-Servers-IPv4/DNS-ROOT-L-v4 \

/DNS-Root-Servers/DNS-Root-Servers-IPv4/DNS-ROOT-M-v4 \

++ Roots-IPv6

menu = Todos Raizes IPv6

title = Todos Raizes IPv6

host = /DNS-Root-Servers/DNS-Root-Servers-IPv6/DNS-ROOT-A-v6 \

/DNS-Root-Servers/DNS-Root-Servers-IPv6/DNS-ROOT-B-v6 \

/DNS-Root-Servers/DNS-Root-Servers-IPv6/DNS-ROOT-C-v6 \

/DNS-Root-Servers/DNS-Root-Servers-IPv6/DNS-ROOT-D-v6 \

/DNS-Root-Servers/DNS-Root-Servers-IPv6/DNS-ROOT-E-v6 \

/DNS-Root-Servers/DNS-Root-Servers-IPv6/DNS-ROOT-F-v6 \

/DNS-Root-Servers/DNS-Root-Servers-IPv6/DNS-ROOT-G-v6 \

/DNS-Root-Servers/DNS-Root-Servers-IPv6/DNS-ROOT-H-v6 \

/DNS-Root-Servers/DNS-Root-Servers-IPv6/DNS-ROOT-I-v6 \

/DNS-Root-Servers/DNS-Root-Servers-IPv6/DNS-ROOT-J-v6 \

/DNS-Root-Servers/DNS-Root-Servers-IPv6/DNS-ROOT-L-v6 \

/DNS-Root-Servers/DNS-Root-Servers-IPv6/DNS-ROOT-M-v6 \

## Roots IPv4

++ DNS-Root-Servers-IPv4

probe = FPing

menu = DNS Root Servers IPv4

title = Servidores de DNS Autoritativos Raiz

+++ DNS-ROOT-A-v4

menu = DNS-ROOT-A

title = Servidor DNS ROOT - A - 198.41.0.4

host = 198.41.0.4

+++ DNS-ROOT-B-v4

menu = DNS-ROOT-B

title = Servidor DNS ROOT - B - 192.228.79.201

host = 192.228.79.201

+++ DNS-ROOT-C-v4

menu = DNS-ROOT-C

title = Servidor DNS ROOT - C - 192.33.4.12

host = 192.33.4.12

+++ DNS-ROOT-D-v4

menu = DNS-ROOT-D

title = Servidor DNS ROOT - D - 199.7.91.13

host = 199.7.91.13

+++ DNS-ROOT-E-v4

menu = DNS-ROOT-E

title = Servidor DNS ROOT - E - 192.203.230.10

host = 192.203.230.10

+++ DNS-ROOT-F-v4

menu = DNS-ROOT-F

title = Servidor DNS ROOT - F - 192.5.5.241

host = 192.5.5.241

+++ DNS-ROOT-G-v4

menu = DNS-ROOT-G

title = Servidor DNS ROOT - G - 192.112.36.4

host = 192.112.36.4

+++ DNS-ROOT-H-v4

menu = DNS-ROOT-H

title = Servidor DNS ROOT - H - 198.97.190.53

host = 198.97.190.53

+++ DNS-ROOT-I-v4

menu = DNS-ROOT-I

title = Servidor DNS ROOT - I - 192.36.148.17

host = 192.36.148.17

+++ DNS-ROOT-J-v4

menu = DNS-ROOT-J

title = Servidor DNS ROOT - J - 192.58.128.30

host = 192.58.128.30

+++ DNS-ROOT-K-v4

menu = DNS-ROOT-K

title = Servidor DNS ROOT - K - 193.0.14.129

host = 193.0.14.129

+++ DNS-ROOT-L-v4

menu = DNS-ROOT-L

title = Servidor DNS ROOT - L - 199.7.83.42

host = 199.7.83.42

+++ DNS-ROOT-M-v4

menu = DNS-ROOT-M

title = Servidor DNS ROOT - M - 202.12.27.33

host = 202.12.27.33

## Roots IPv6

++ DNS-Root-Servers-IPv6

probe = FPing6

menu = DNS Root Servers IPv6

title = Servidores de DNS Autoritativos Raiz

+++ DNS-ROOT-A-v6

menu = DNS-ROOT-A

title = Servidor DNS ROOT - A - 2001:503:ba3e::2:30

host = 2001:503:ba3e::2:30

+++ DNS-ROOT-B-v6

menu = DNS-ROOT-B

title = Servidor DNS ROOT - B - 2001:500:200::b

host = 2001:500:200::b

+++ DNS-ROOT-C-v6

menu = DNS-ROOT-C

title = Servidor DNS ROOT - C - 2001:500:2::c

host = 2001:500:2::c

+++ DNS-ROOT-D-v6

menu = DNS-ROOT-D

title = Servidor DNS ROOT - D - 2001:500:2d::d

host = 2001:500:2d::d

+++ DNS-ROOT-E-v6

menu = DNS-ROOT-E

title = Servidor DNS ROOT - E - 2001:500:a8::e

host = 2001:500:a8::e

+++ DNS-ROOT-F-v6

menu = DNS-ROOT-F

title = Servidor DNS ROOT - F - 2001:500:2f::f

host = 2001:500:2f::f

+++ DNS-ROOT-G-v6

menu = DNS-ROOT-G

title = Servidor DNS ROOT - G - 2001:500:12::d0d

host = 2001:500:12::d0d

+++ DNS-ROOT-H-v6

menu = DNS-ROOT-H

title = Servidor DNS ROOT - H - 2001:500:1::53

host = 2001:500:1::53

+++ DNS-ROOT-I-v6

menu = DNS-ROOT-I

title = Servidor DNS ROOT - I - 2001:7fe::53

host = 2001:7fe::53

+++ DNS-ROOT-J-v6

menu = DNS-ROOT-J

title = Servidor DNS ROOT - J - 2001:503:c27::2:30

host = 2001:503:c27::2:30

+++ DNS-ROOT-K-v6

menu = DNS-ROOT-K

title = Servidor DNS ROOT - K - 2001:7fd::1

host = 2001:7fd::1

+++ DNS-ROOT-L-v6

menu = DNS-ROOT-L

title = Servidor DNS ROOT - L - 2001:500:9f::42

host = 2001:500:9f::42

+++ DNS-ROOT-M-v6

menu = DNS-ROOT-M

title = Servidor DNS ROOT - M - 2001:dc3::35

host = 2001:dc3::35

# echo '@include /etc/smokeping/config.d/MyRootServers' >> /etc/smokeping/config.d/Targets # systemctl restart smokeping

Ex Peering BGP

# vim /etc/smokeping/config.d/MyPeer

# ## Peering BGP # + PEERS-BGP menu = Peering BGP title = Peering BGP ## IPV4 ++ Peers-IPv4 probe = FPing menu = Peers IPv4 title = Peering Operadoras em IPv4 +++ Peers-OP1-v4 menu = Peers OP1 title = Peers OP1 - 192.168.1.1 host = 192.168.1.1 +++ Peers-OP2-v4 menu = Peers OP2 title = Peers OP2 - 192.168.2.1 host = 192.168.2.1 ## IPV6 ++ Peers-IPv6 probe = FPing6 menu = Peers IPv6 title = Peering Operadoras em IPv6 +++ Peers-OP1-v6 menu = Peers OP1 title = Peers OP1 - 2001:db8:1::1 host = 2001:db8:1::1 +++ Peers-OP2-v6 menu = Peers OP2 title = Peers OP2 - 2001:db8:2::1 host = 2001:db8:2::1

# echo '@include /etc/smokeping/config.d/MyPeer' >> /etc/smokeping/config.d/Targets # systemctl restart smokeping

Meus Roteadores

# vim /etc/smokeping/config.d/MyRouters

# ## My Routes # + ROUTER menu = My Routes title = My Routes ++ Router-IPv4 probe = FPing menu = My Routes IPv4 title = My Routes IPv4 +++ Router-Border-V4 menu = Border title = Border - 10.20.30.1 host = 10.20.30.1 +++ Router-Data-v4 menu = Datacenter title = Datacenter - 10.20.30.2 host = 10.20.30.2 +++ Router-CGNAT-v4 menu = CGNAT title = CGNAT - 10.20.30.3 host = 10.20.30.3 ++ Router-IPv6 probe = FPing6 menu = My Routes IPv6 title = My Routes IPv6 +++ Router-Border-v6 menu = Border title = Border - 2001:db8::10:20:30:1 host = 2001:db8::10:20:30:2 +++ Router-Data-v6 menu = Datacenter title = Datacenter - 2001:db8::10:20:30:2 host = 2001:db8::10:20:30:2 +++ Router-CGNAT-v6 menu = CGNAT title = CGNAT - 2001:db8::10:20:30:3 host = 2001:db8::10:20:30:3

# echo '@include /etc/smokeping/config.d/MyRouters' >> /etc/smokeping/config.d/Targets # systemctl restart smokeping

Games

Cortesia Patrick Brandao

# vim /etc/smokeping/config.d/MyGames

# ## Games # Cortesia Patrick Brandao # http://www.patrickbrandao.com/ + GAMES menu = GAMES-IPv4 title = GAMES - Game servers - IPv4 ++ CROSS-FIRE-1 menu = CROSS-FIRE-1 title = CROSS-FIRE-1 - 198.49.89.42 host = 198.49.89.42 ++ CROSS-FIRE-2 menu = CROSS-FIRE-2 title = CROSS-FIRE-2 - 198.49.89.19 host = 198.49.89.19 ++ FREE-FIRE-1 menu = FREE-FIRE-1 title = FREE-FIRE-1 - 143.92.126.71 host = 143.92.126.71 ++ FREE-FIRE-2 menu = FREE-FIRE-2 title = FREE-FIRE-2 - 143.92.126.133 host = 143.92.126.133 ++ FREE-FIRE-3 menu = FREE-FIRE-3 title = FREE-FIRE-3 - 128.14.221.18 host = 128.14.221.18 ++ FREE-FIRE-4 menu = FREE-FIRE-4 title = FREE-FIRE-4 - 143.92.125.169 host = 143.92.125.169 ++ FREE-FIRE-5 menu = FREE-FIRE-5 title = FREE-FIRE-5 - 143.92.126.164 host = 143.92.126.164 ++ FREE-FIRE-6 menu = FREE-FIRE-6 title = FREE-FIRE-6 - 169.57.197.82 host = 169.57.197.82 ++ FREE-FIRE-7 menu = FREE-FIRE-7 title = FREE-FIRE-7 - 143.92.126.145 host = 143.92.126.145 ++ FREEFIRE-8 menu = FREEFIRE-8 title = FREEFIRE-8 - 169.57.181.198 host = 169.57.181.198 ++ FREEFIRE-9 menu = FREEFIRE-9 title = FREEFIRE-9 - 169.57.197.42 host = 169.57.197.42 ++ FREEFIRE-10 menu = FREEFIRE-10 title = FREEFIRE-10 - 169.57.197.161 host = 169.57.197.161 ++ FREEFIRE-11 menu = FREEFIRE-11 title = FREEFIRE-11 - 104.124.97.8 host = 104.124.97.8 ++ FREEFIRE-12 menu = FREEFIRE-12 title = FREEFIRE-12 - 104.124.97.33 host = 104.124.97.33 ++ FREEFIRE-13 menu = FREEFIRE-13 title = FREEFIRE-13 - 169.57.197.100 host = 169.57.197.100 ++ PUBG-1 menu = PUBG-1 title = PUBG-1 - 49.51.136.156 host = 49.51.136.156 ++ PUBG-2 menu = PUBG-2 title = PUBG-2 - 203.205.179.145 host = 203.205.179.145 ++ PUBG-3 menu = PUBG-3 title = PUBG-3 - 52.94.7.70 host = 52.94.7.70 ++ CALLOFDUTY-1 menu = CALLOFDUTY-1 title = CALLOFDUTY-1 - 209.197.3.24 host = 209.197.3.24 ++ CALLOFDUTY-2 menu = CALLOFDUTY-2 title = CALLOFDUTY-2 - 23.42.246.119 host = 23.42.246.119 ++ CALLOFDUTY-3 menu = CALLOFDUTY-3 title = CALLOFDUTY-3 - 157.240.216.14 host = 157.240.216.14 ++ CALLOFDUTY-4 menu = CALLOFDUTY-4 title = CALLOFDUTY-4 - 92.122.173.141 host = 92.122.173.141 ++ GAMERSCLUB-1 menu = GAMERSCLUB-1 title = GAMERSCLUB-1 - teste-1.gamersclub.com.br host = teste-1.gamersclub.com.br ++ GAMERSCLUB-2 menu = GAMERSCLUB-2 title = GAMERSCLUB-2 - teste-2.gamersclub.com.br host = teste-2.gamersclub.com.br ++ GARENA-1 menu = GARENA-1 title = GARENA-1 - 143.92.125.203 host = 143.92.125.203 ++ GARENA-2 menu = GARENA-2 title = GARENA-2 - 143.92.126.19 host = 143.92.126.19 ++ STEAM-SP1 menu = STEAM-SP1 title = STEAM-SP1 - 209.197.25.1 host = 209.197.25.1

# echo '@include /etc/smokeping/config.d/MyGames' >> /etc/smokeping/config.d/Targets # systemctl restart smokeping

Acessando o SmokePing temos todas nossa informações agora!

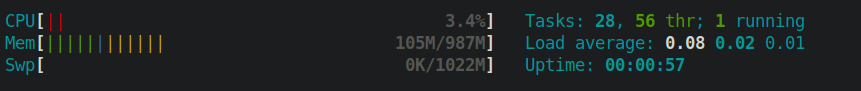

o Hardware para montar esse cenário foi de uma VM com 1 CPU (Xeon(R) 4208 CPU @ 2.10GHz) + 1GB de Memoria

Curtiu o conteúdo? Quer me ajudar manter essa p*** ? 🙂

Se quiser fazer uma doação para o café ficarei muito feliz pelo seu reconhecimento!

Participe do canal no telegram para ficar atualizado sempre que publicar um novo tutorial.

Se não puder doar pode deixar seu agradecimento nos comentário também ficarei feliz em saber que ajudei. Se tiver qualquer pergunta deixe-a também. Se preferir entrar em Contato clique aqui.

Abraço!

Fontes:

https://oss.oetiker.ch/smokeping/doc/index.en.html

https://oss.oetiker.ch/smokeping/probe/FPing.en.html

https://oss.oetiker.ch/smokeping/probe/FPing6.en.html

https://oss.oetiker.ch/smokeping/probe/DNS.en.html

https://oss.oetiker.ch/smokeping/probe/Curl.en.html

Excelente artigo.

Alguem sabe se é possivel criar um painel no Grafana com os dados do SmokePing ?

Obrigado

Seria interessante por smokeping numavm separada ou junto da VM do zabbix?

Separada

Apos configurar o IPv6 no smoke estou recebendo essa mensagem !

Software error:

ERROR: /etc/smokeping/config.d/Probes, line 5: unknown variable ‘protocol’

For help, please send mail to the webmaster (webmaster@localhost), giving this error message and the time and date of the error.

Qaundo coloco perrs como PTT etc, o erro ao reinciiar é

Job for smokeping.service failed because the control process exited with error code.

See “systemctl status smokeping.service” and “journalctl -xe” for details.

o que poderia ser?

Parabens pelo Blog novamente rs

Passei o mesmo, removi alguns itens da lista do fping e funcionou com no max 10, passando disso esse erro me aparecia tb.

Seria útil ter o smokeping onde já existe o zabbix?

Excelente ferramenta, combinado com uma boa engenharia de rede, conseguimos ter um diagnostico apurado e uma excelente pro-atividade no monitoramento.

Muito boa ferramenta. Parabéns pelo tutorial, como sempre EXCELENTE!